لينكس لديه ثغرات أمنية إضافية تجعله غير جدير بالثقة للمستخدمين لتنفيذ التعليمات البرمجية القادرة على تنفيذ مجموعة من الإجراءات الضارة بما في ذلك تثبيت الأبواب الخلفية ، وإنشاء حسابات مستخدمين غير مصرح بها ، وتعديل البرامج النصية أو الثنائيات التي تستخدمها الخدمات أو التطبيقات المرخصة.

يُعد Dirty Pipe ، كما يُطلق على الثغرة الأمنية ، من بين أخطر تهديدات Linux التي تم الكشف عنها منذ عام 2016 ، وهو عام آخر من الخطورة العالية ويسهل استغلال عيب Linux (المسمى Dirty Cow) جاء الى النور حيث تم استخدامه لاختراق خادم المحقق. أظهر الباحثون في عام 2016 كيفية الاستفادة من Dirty Cow جذر أي هاتف يعمل بنظام Android بغض النظر عن إصدار نظام التشغيل المحمول. بعد 11 شهرًا ، كشف الباحثون النقاب عن 1200 تطبيق Android في أسواق الطرف الثالث تم استغلاله بشكل ضار الخلل هو فعل ذلك بالضبط.

عندما لا أحد يصبح قويا

يهدف اسم Dirty Pipe أيضًا إلى الإشارة إلى أوجه التشابه مع Dirty Cow وكذلك لتقديم أدلة على مصادر الضعف الجديد. “الأنابيب” تشير إلى لا تركيبات، آلية Linux لعملية نظام تشغيل واحد لإرسال البيانات إلى عملية أخرى. بشكل أساسي ، الأنبوب عبارة عن عمليتين أو أكثر مرتبطين ببعضهما البعض بحيث يتم تمرير النص الناتج لعملية واحدة (stdout) مباشرة كمدخل (stdin) إلى النص التالي.

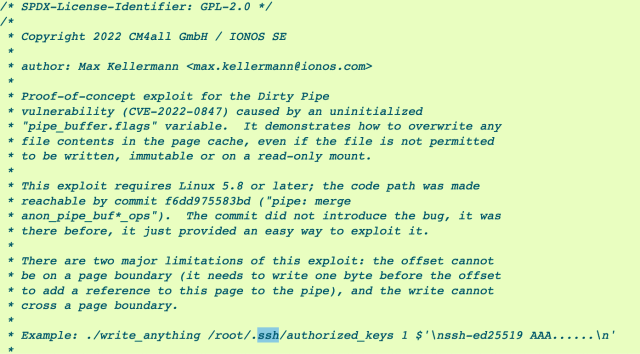

بعد المتابعة كـ CVE-2022-0847 ، تم اكتشاف الثغرة الأمنية عندما قام محقق موقع CM4all بحل خطأ في سلسلة من الملفات الفاسدة التي ظهرت باستمرار على كمبيوتر Linux الخاص بالعميل. بعد أشهر من التحليل ، وجد الباحث أخيرًا أن ملفات العميل التالفة كانت نتيجة خلل في نواة Linux.

اكتشف الباحث – Max Kellerman من الشركة الأم CM4all Ionos – في النهاية كيفية استغلال الثغرة الأمنية للسماح لأي شخص لديه حساب – بما في ذلك حسابات “لا أحد” على الأقل ، بإضافة مفتاح SSH إلى حساب المستخدم الجذر. باستخدام هذا ، يمكن للمستخدم غير الموثوق به الوصول عن بعد إلى خادم به نافذة SSH بامتيازات الجذر الكاملة.

أظهر باحثون آخرون بسرعة أن الإنشاء غير المصرح به لمفتاح SSH كان مجرد واحد من العديد من الإجراءات الخبيثة التي يمكن أن يقوم بها المهاجم أثناء استغلال الثغرة الأمنية. هذا برنامجعلى سبيل المثال ، ينتزع ملف SUID لإنشاء غلاف جذر ، بينما هذا يسمح للمستخدمين غير الموثوق بهم بتبادل البيانات في ملفات للقراءة فقط:

تتضمن الإجراءات الضارة الأخرى التي تمكّن Dirty Pipe من إنشاء ملف أعمال النقل العمل كباب خلفي ، إضافة حساب مستخدم جديد إلى / etc / passwd + / etc / shadow (يمنح أذونات أساسية للحساب الجديد) ، أو تغيير البرنامج النصي أو الثنائي المستخدم بواسطة خدمة مفضلة.

كتب براد سبنجلر ، رئيس أمن المصادر المفتوحة ، في رسالة بريد إلكتروني: “الأمر على نفس الدرجة من الخطورة بالنسبة لثغرة أمنية محلية”.

ظهرت الثغرة الأمنية لأول مرة في Linux kernel الإصدار 5.8الذي تم إصداره في أغسطس 2020. واستمرت الثغرة الأمنية حتى الشهر الماضي إذن معدل مع إصدار الإصدارات 5.16.11 و 5.15.25 و 5.10.102. تتأثر جميع توزيعات Linux تقريبًا.

ارمي مفتاح الربط في Android

تصل Dirty Pipe أيضًا إلى أي إصدار من Android استنادًا إلى أحد إصدارات Linux kernel الضعيفة. نظرًا لأن Android مجزأ للغاية ، لا يمكن تتبع طرازات الأجهزة المتأثرة بشكل موحد. أحدث إصدار من Android لهاتفي Pixel 6 و Samsung Galaxy S22 ، على سبيل المثال ، يعمل على 5.10.43 ، مما يعني أنهم معرضون للخطر. وفي الوقت نفسه ، يعمل Pixel 4 على Android 12 في الإصدار 4.14 ، والذي لم يتأثر. يمكن لمستخدمي Android التحقق من الإصدار الأساسي الذي يستخدمه أجهزتهم من خلال الانتقال إلى الإعدادات> معلومات الهاتف> إصدار Android.

كتب كريستوف هيبايزن ، رئيس قسم الأبحاث الأمنية في مزود الأمن الخلوي Lookout ، في مجلة. البريد الإلكتروني. “يمكن للمهاجمين استخدام هذا لتعديل سلوك العمليات المفضلة ، وتحقيق القدرة فعليًا على تنفيذ تعليمات برمجية عشوائية بامتيازات نظام واسعة النطاق.”

قال باحث في Lookout إنه يمكن استغلال الثغرة الأمنية في أجهزة Android من خلال تطبيق ضار يرفع أذوناته ، والتي يجب تقييدها افتراضيًا. وقال إن وسيلة أخرى للهجوم هي استخدام ثغرة أخرى لتحقيق تنفيذ محدود للشفرة (على سبيل المثال ، مع حقوق النظام لتطبيق شرعي تم اختراقه) ودمجها مع Dirty Pipe بحيث تحصل الشفرة على جذر غير محدود.

بينما قال Kellerman إن Google دمجت إصلاح الأخطاء مع Android kernel في فبراير ، لا توجد مؤشرات على أنه تم إصلاح الإصدارات المستندة إلى Android من ثغرة Linux kernel. يجب أن يفترض المستخدمون أن أي جهاز يعمل بإصدار Android استنادًا إلى إصدار ضعيف من نواة Linux حساس لـ Dirty Pipe. لم يستجب ممثلو Google لطلب التعليق.

“Social media addict. Zombie fanatic. Travel fanatic. Music geek. Bacon expert.”