صور جيتي

كشف الباحثون عن برامج ضارة لم تتم رؤيتها من قبل والتي استخدمها المتسللون الكوريون الشماليون لقراءة وتنزيل البريد الإلكتروني والمرفقات سراً من حسابات Gmail و AOL الخاصة بالمستخدمين المصابين.

يستخدم البرنامج الضار ، الذي أطلق عليه باحثون في شركة الأمن Volexity اسم SHARPEXT ، وسائل ذكية لتثبيت امتداد متصفح لمتصفحي Chrome و Edge ، حسبما أفاد موقع Volexity في مشاركة مدونة. لا يمكن اكتشاف الوظيفة الإضافية بواسطة خدمات البريد الإلكتروني ، وبما أن المتصفح قد تمت الموافقة عليه بالفعل باستخدام أي حماية مصادقة متعددة العوامل ، فإن هذا الإجراء الأمني الشائع لا يلعب أي دور في كبح اختراق الحساب.

قال Volexity إن البرمجيات الخبيثة مستخدمة “منذ أكثر من عام” ، وهي من عمل مجموعة قرصنة تتعقبها الشركة تسمى SharpTongue. المجموعة برعاية حكومة كوريا الشمالية وتتزامن مع A يتم تعقب المجموعة باسم Kimsuky من قبل باحثين آخرين. تستهدف SHARPEXT المنظمات في الولايات المتحدة وأوروبا وكوريا الجنوبية التي تعمل في مجال الأسلحة النووية وغيرها من القضايا التي تعتبرها كوريا الشمالية مهمة لأمنها القومي.

قال رئيس Volexity ستيفن أدير في رسالة بالبريد الإلكتروني إن الوظيفة الإضافية مثبتة “باستخدام التصيد الاحتيالي والهندسة الاجتماعية ، حيث يتم خداع الضحية لفتح مستند ضار. احصل على الضحية لتثبيت وظيفة إضافية للمتصفح مقابل آلية استغلال بعد المثابرة وسرقة البيانات “. في تجسيدها الحالي ، تعمل البرامج الضارة فقط على نظام Windows ، لكن Adair قال إنه لا يوجد سبب لعدم إمكانية تمديده لإصابة المتصفحات التي تعمل على macOS أو Linux.

وأضاف منشور المدونة: “تظهر رؤية Volexity الخاصة أن البرنامج المساعد كان ناجحًا للغاية ، حيث تُظهر السجلات التي حصل عليها Volexity أن المهاجم تمكن من سرقة آلاف رسائل البريد الإلكتروني من عدة ضحايا من خلال نشر البرامج الضارة.”

ليس من السهل تثبيت امتداد متصفح أثناء عملية التصيد الاحتيالي دون أن يلاحظ المستخدم النهائي. من الواضح أن مطوري SHARPEXT وضعوا الكثير من التفكير في البحث مثل ما تم نشره هناو هناو هنا، والذي يوضح كيف تمنع آلية الأمان في محرك متصفح Chromium البرامج الضارة من إجراء تغييرات على إعدادات المستخدم الحساسة. عندما يتم إجراء تغيير شرعي ، يأخذ المتصفح تجزئة تشفير لجزء من الكود. عند بدء التشغيل ، يتحقق المتصفح من التجزئة ، وفي حالة عدم تطابق إحداها ، يطلب المستعرض استعادة الإعدادات القديمة.

حتى يتمكن المهاجمون من تجاوز هذه الحماية ، يجب عليهم أولاً استخراج ما يلي من جهاز الكمبيوتر الذي يتعرضون له:

- نسخة من ملف resources.pak من المتصفح (الذي يحتوي على بذرة HMAC التي يستخدمها Chrome)

- للمستخدم قيمة S-ID

- التفضيلات الأصلية وملفات التفضيلات الآمنة من نظام المستخدم

بعد تغيير ملفات التفضيلات ، يقوم SHARPEXT تلقائيًا بتحميل المكون الإضافي وتنفيذ برنامج نصي PowerShell يمكّن DevTools ، وهو إعداد يسمح للمتصفح بتشغيل تعليمات برمجية وإعدادات مخصصة.

أوضح Volexity: “يعمل البرنامج النصي في عمليات فحص حلقة لا نهائية تتعلق بالمتصفحات المستهدفة”. “إذا تم العثور على المتصفحات المستهدفة قيد التشغيل ، يتحقق النص البرمجي من عنوان علامة التبويب لكلمة رئيسية معينة (على سبيل المثال ،” 05101190 “أو” Tab + “اعتمادًا على إصدار SHARPEXT). يتم إدخال الكلمة الأساسية المحددة في العنوان بواسطة الامتداد الضار عندما يتم تغيير علامة التبويب النشطة أو عند تحميل الصفحة. “

فولكسيا

تابع المنشور:

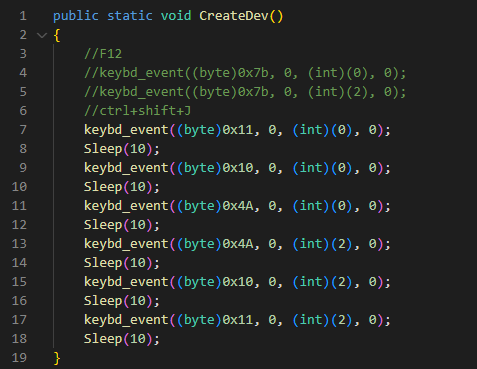

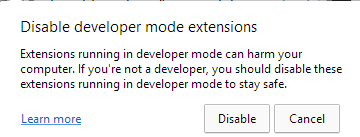

ضغطات المفاتيح المرسلة تعادل

Control+Shift+J، الاختصار لتشغيل لوحة DevTools. أخيرًا ، يخفي البرنامج النصي PowerShell نافذة DevTools المفتوحة حديثًا باستخدام ShowWindow () API و الSW_HIDEعلم. في نهاية هذه العملية ، يتم تشغيل DevTools في علامة التبويب النشطة ، لكن النافذة مخفية.بالإضافة إلى ذلك ، يتم استخدام هذا البرنامج النصي لإخفاء النوافذ التي قد تنبه الضحية. Microsoft Edge ، على سبيل المثال ، يعرض بشكل دوري رسالة تحذير للمستخدم (الشكل 5) إذا كانت الملحقات تعمل في وضع المطور. يتحقق النص باستمرار من ظهور هذه النافذة ويخفيها باستخدام ملف

ShowWindow()و الSW_HIDEعلم.

فولكسيا

بمجرد التثبيت ، يمكن للمكون الإضافي تنفيذ الطلبات التالية:

| بيانات HTTP POST | وصف |

| الوضع = القائمة | أدرج بريدًا إلكترونيًا تم جمعه مسبقًا من الضحية لضمان عدم تحميل أي نسخ مكررة. يتم تحديث هذه القائمة باستمرار عند تنشيط SHARPEXT. |

| الوضع = المجال | قم بإدراج نطاقات البريد الإلكتروني التي اتصلت بها الضحية في الماضي. يتم تحديث هذه القائمة باستمرار عند تنشيط SHARPEXT. |

| الوضع = أسود | قم بتجميع قائمة سوداء لمرسلي البريد الإلكتروني لتجاهلها عند جمع البريد الإلكتروني من الضحية. |

| الوضع = newD & d =[data] | أضف مجالًا إلى قائمة جميع المجالات التي شاهدها الضحية. |

| الوضع = إرفاق & الاسم =[data]& معرف =[data]& الجسم =[data] | تحميل مرفق جديد إلى الخادم البعيد. |

| الوضع = جديد & منتصف =[data]& mbody =[data] | تحميل بيانات Gmail إلى الخادم البعيد. |

| الوضع = أتليست | مذكرة المهاجم احصل على قائمة بالمرفقات المخترقة. |

| الوضع = new_aol & mid =[data]& mbody =[data] | تحميل بيانات AOL إلى الخادم البعيد. |

يسمح SHARPEXT للمتسللين بإنشاء قوائم بعناوين البريد الإلكتروني لتجاهل وتتبع البريد الإلكتروني أو المرفقات التي تمت سرقتها بالفعل.

أنشأ Volexity الملخص التالي لتزامن مكونات SHARPEXT المختلفة التي قام بتحليلها:

فولكسيا

يوفر منشور المدونة صورًا وأسماء ملفات ومؤشرات أخرى يمكن للأشخاص المدربين استخدامها لتحديد ما إذا كان قد تم استهدافهم أو إصابتهم بواسطة هذه البرامج الضارة. وحذرت الشركة من أن التهديد الذي تشكله يتزايد بمرور الوقت ولا يتوقع أن يختفي قريبًا.

وقالت الشركة: “عندما واجهت Volexity لأول مرة SHARPEXT ، بدا أنها أداة تطوير مبكرة تحتوي على العديد من الأخطاء ، مما يشير إلى أن الأداة كانت غير ناضجة”. “آخر التحديثات والصيانة المستمرة تثبت أن المهاجم يحقق أهدافه ويجد قيمة في الاستمرار في صقلها”.

“Social media addict. Zombie fanatic. Travel fanatic. Music geek. Bacon expert.”